Вымогатель WanaCrypt0r 2.0

Компью теры во всем мире атакованы вирусом шифровщиком WanaCrypt0r 2.0. Но что это за вирус, кто стоит за этим и откуда он взялся?

теры во всем мире атакованы вирусом шифровщиком WanaCrypt0r 2.0. Но что это за вирус, кто стоит за этим и откуда он взялся?

Когда первые сообщения начали появляться в пятницу 12 мая, что ИТ-системы больниц на востоке и севере графства Хартфордшир Англии были подвержены нападению вымогателей. Это не стало слишком большим сюрпризом. Врачебные заведения графства являются постоянной мишенью для вымогателей. Так как подавляющее количество компьютеров работает на старой и уязвимой ОС Windows ХР.

Как появились сообщения от врачей в Великобритании (в основном от инсайдеров а не официальные признания от самих организаций) — это была не обычная атака вымогателей. Нападению подверглись не только больницы Великобритании, но и другие организаций по всему миру. Вымогатели распространяются не с помощью фишинга, а они нашли брешь в системе безопасности Microsoft.

Вирус вымогатель WCry, также известный как WanaCrypt0r нанёс миру глобальный урон.

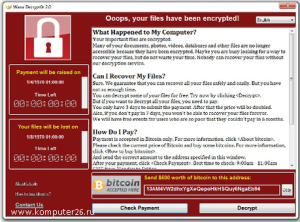

Этот вирус может шифровать более чем 160 различных типов файлов. После шифрования файлы жертвы непригодны для использования а вредоносная программа будет отображать на рабочем столе записку, требуя, чтобы потерпевший произвел оплату в bitcoin, чтобы восстановить файлы. Чаще всего вирус распространяется через вложения, отправленные в фишинговых письмах.

По данным фирмы ReaQta подобный вымогатель Hydracrypt впервые появился в прошлом году. В феврале 2016 года компания Emsisoft выпустил декриптор для лечения от Hydracrypt, что позволяло пользователям в значительной мере оправиться от вспышки. Был также вариант удалить его путем перезагрузки в безопасном режиме, выключив вовремя процессы, связанные с вымогателей в Windows при помощи Диспетчера задач, а затем выполнив восстановление системы откатив ОС.

WanaCrypt0r 2.0 может оказаться более крепким орешком, что подтверждает истерия по поводу его внезапного распространения.

Отчеты компаний производящих антивирусное ПО показывают, что он изначально распространялся через фишинг. Но в итоге активизируется компонент червя, который воспользовался изъяном в безопасности в сетевого протокола Microsoft SMB.

Этот недостаток безопасности — насколько мы можем судить, использовался в течение многих лет агентство национальной безопасности США (АНБ).

WanaCrypt0r 2.0 требует выкуп в размере около 300 долларов в биткоин. Очевидно — и как WanaCrypt0r 1.0 использует AES 128-битное шифрование. Вредоносная программа предоставляет жертвам 3 дня для оплаты до повышения выкупа. Через семь дней утверждается, что файл восстановить нельзя.

Программного обеспечения «Лаборатория Касперского«, тем временем, работает над инструментом дешифровки, что может помочь жертвам восстановить систему и файлы в будущем.

Мы будем отслеживать эту историю, как только мы иметь больше информации о WanaCrypt0r 2.0.